Просторові обчислювальні атаки, націлені на гарнітури VR, трапляються рідко. Проте дослідник Харіш Сантаналакшмі Ганесан продемонстрував, що існує метод доставки будь-якого шкідливого програмного забезпечення на гарнітуру Quest 3 від Meta, повідомляє Security Week.

Простий пошук у Google показує, що Meta використовує обмежену версію Android Open Source Project (AOSP).

«Це означає, що я можу встановлювати будь-які APK-файли так само, як встановлювати програми на ваш телефон Android», — зазначив Ганесан.

Існує методологія за допомогою програми із Meta App Lab, яка надає доступ до рідного файлового менеджера Android.

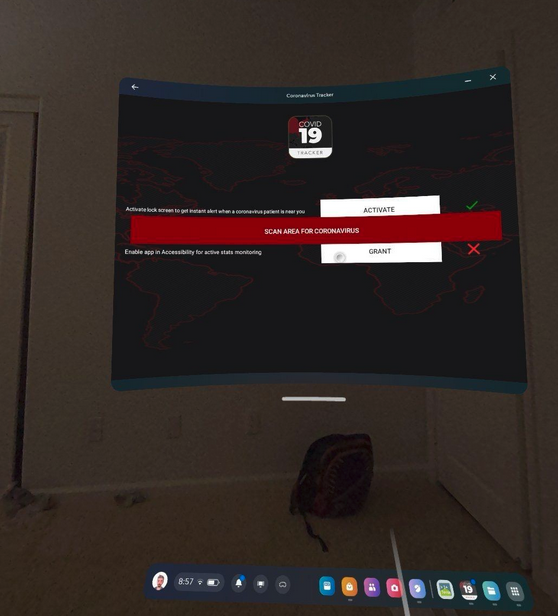

«Я використав цей метод, щоб встановити програму-вимагач CovidLock на свою гарнітуру», — пояснив дослідник.

CovidLock — це програма-вимагач, спрямована на пристрої Android. Він маскується під застосунок для відстеження COVID-19 і використовує повзучий дозвіл, щоб отримати додаткові дозволи.

Якщо програма отримує достатньо дозволів, вона блокує користувачам доступ до пристрою та відображає повідомлення про викуп.

«Це дослідження не стосується вразливості в Meta Quest 3, а стосується поверхні атаки, яка дає змогу людям завантажувати зловмисне програмне забезпечення без опцій розробника», — йдеться у повідомленні.

Хоча Ганесан не оприлюднив технічних подробиць методу, але вважає, що зловмисникам буде нескладно відтворити процес.

Він не очікує, що Meta відреагує на його дослідження, оскільки технічно воно не виявляє саму вразливість, а більше стосується соціальної інженерії.

Тим не менш, це означає, що будь-який зловмисник може використовувати соціальну інженерію, щоб обманом змусити користувача встановити шкідливу програму у Quest і зробити її адміністратором пристрою, не вмикаючи режим розробника.

Гіпотетично зловмисники можуть створити програму-вимагач і поширити її через відео YouTube. Наприклад про те, як встановити стороннє програмне забезпечення без комп’ютера та поділитися зловмисним APK у процесі.

Оскільки технічної вразливості немає, ймовірно, що виправлення не буде. Дослідник оприлюднив свою роботу, щоб попередити користувачів VR про небезпеки атак соціальної інженерії.

Основне рішення таке ж, як і поради всім користувачам смартфонів: уникайте стороннього завантаження.

Раніше ми повідомляли, що нещодавно виявлена вразливість у мікропрограмі Phoenix SecureCore UEFI, яка відстежується як CVE-2024-0762, впливає на пристрої, на яких працює багато процесорів Intel.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодної публікації!