Агентство з кібербезпеки та безпеки інфраструктури США (CISA) додало дві вразливості у свій каталог Known Exploited Vulnerabilities (KEV).

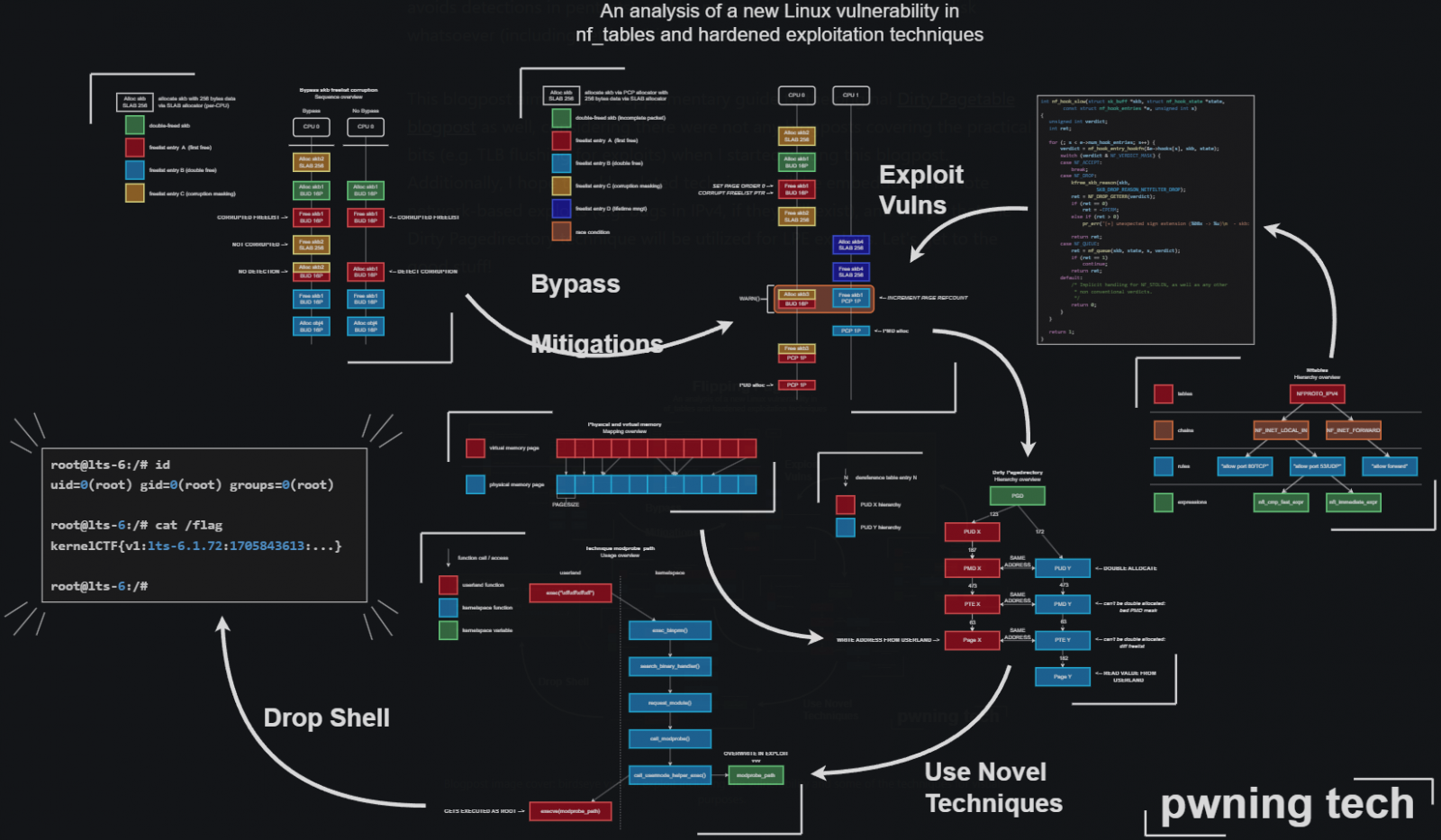

BleepingComputer повідомляє, що помилка високого ступеня серйозності, відстежувана як CVE-2024-1086, вперше була оприлюднена 31 січня 2024 року як проблема використання після звільнення в компоненті netfilter: nf_tables.

Netfilter – це структура, надана ядром Linux, яка дає змогу виконувати різні операції, пов’язані з мережею. Наприклад, фільтрацію пакетів, трансляцію мережевих адрес (NAT) і спотворення пакетів.

Вразливість спричинена тим, що функція 'nft_verdict_init()' дозволяє використовувати позитивні значення як помилку відкидання у вердикті перехоплення. Це змушує функцію 'nf_hook_slow()' виконувати подвійне звільнення, коли NF_DROP видається з помилкою відкидання, яка нагадує NF_ACCEPT.

Використання CVE-2024-1086 дозволяє зловмиснику з локальним доступом отримати привілеї у цільовій системі, потенційно отримуючи доступ на кореневому рівні.

Проблему було вирішено за допомогою коміту, поданого в січні 2024 року. Він відхиляє параметри вердикту QUEUE/DROP, таким чином запобігаючи експлуатації.

Виправлення було перенесено до кількох стабільних версій ядра:

- v5.4.269 і пізніші версії;

- v5.10.210 і пізніші версії;

- v6.6.15 і пізніші версії;

- v4.19.307 і пізніші версії;

- v6.1.76 і пізніші версії;

- v5.15.149 і пізніші версії;

- v6.7.3 й пізніші версії.

Наприкінці березня 2024 року дослідник безпеки під псевдонімом Notselwyn опублікував детальний опис і перевірку концепції (PoC) на GitHub. Він продемонстрував, як досягти локальної ескалації привілеїв, використовуючи недолік у версіях ядра Linux від 5.14. та 6.6.

У той час як більшість дистрибутивів Linux видали виправлення досить швидко, Red Hat не випустив виправлення до березня. Це уможливило використання публічного експлойту на скомпрометованих системах.

CISA не поділився конкретними подробицями про те, як використовується вразливість, але фахівці BleepingComputer бачили повідомлення на хакерських форумах про публічні експлойти.

Тепер агентство з кібербезпеки дало федеральним агентствам час до 20 червня 2024 року для застосування наявних виправлень.

Якщо оновлення неможливе, адміністраторам рекомендується застосувати такі засоби пом’якшення:

- Чорний список 'nf_tables', якщо він не потрібен/активно використовується.

- Обмежте доступ до просторів імен користувачів, щоб обмежити поверхню атаки.

- Завантажте модуль Linux Kernel Runtime Guard (LKRG).

Другий недолік, доданий CISA до каталогу KEV, – CVE-2024-24919. Це вразливість розкриття інформації, яка впливає на пристрої VPN від Check Point.

Після розкриття постачальником інформації та випуску оновлення системи безпеки для цієї вади дослідники з Watchtowr Labs опублікували свій аналіз, підкресливши, що вразливість набагато серйозніша, ніж те, що відображено в бюлетені Check Point.

Нагадаємо, раніше дослідники безпеки випустили PoC-експлойт для вразливості максимального ступеня серйозності в рішенні для управління інформацією та подіями безпеки (SIEM) Fortinet.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодної публікації!