Скрипт PowerShell, імовірно, було створено за допомогою ШІ: ChatGPT від OpenAI, Gemini від Google або Copilot від Microsoft. Зловмисники використовували цей сценарій у березневій кампанії з використанням електронної пошти, спрямованій на десятки організацій у Німеччині, повідомляє BleepingComputer.

Дослідники з компанії із кібербезпеки Proofpoint виявили загрозу, яку відстежують як TA547 і яка є брокером початкового доступу (IAB).

TA547, також відомий як Scully Spider, працює принаймні із 2017 року, доставляючи різноманітні шкідливі програми для систем Windows (ZLoader/Terdot, Gootkit, Ursnif, Corebot, Panda Banker, Atmos) і Android (Mazar Bot, Red Alert).

Нещодавно зловмисник почав використовувати модульний викрадач Rhadamanthys, який постійно розширює свої можливості збору даних (буфер обміну, браузер, файли cookie).

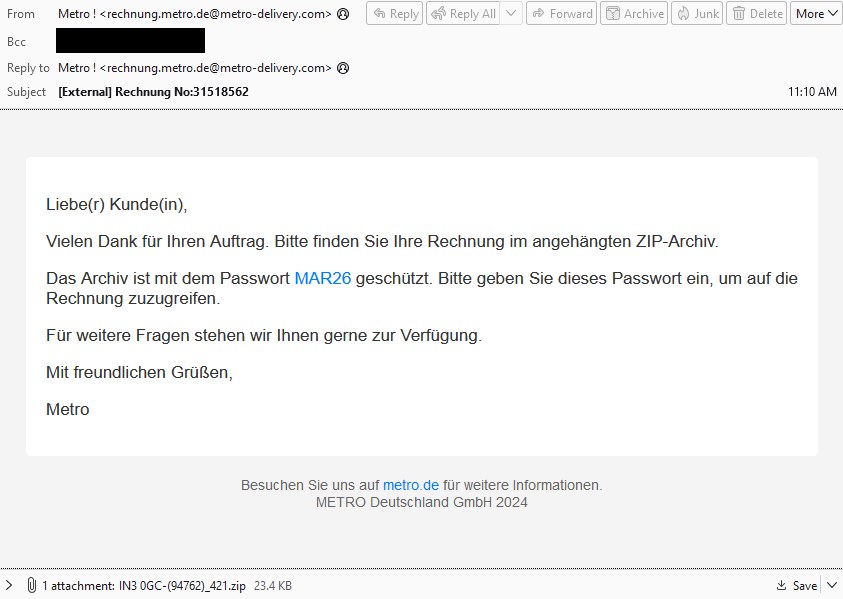

За словами дослідників Proofpoint, TA547 імітував бренд Metro cash and carry, використовуючи рахунки-фактури як приманку для десятків організацій у Німеччині.

Повідомлення включали ZIP-архів, захищений паролем MAR26, який містив шкідливий файл швидкого доступу (.LNK). Доступ до файлу ярлика ініціював PowerShell для запуску віддаленого сценарію.

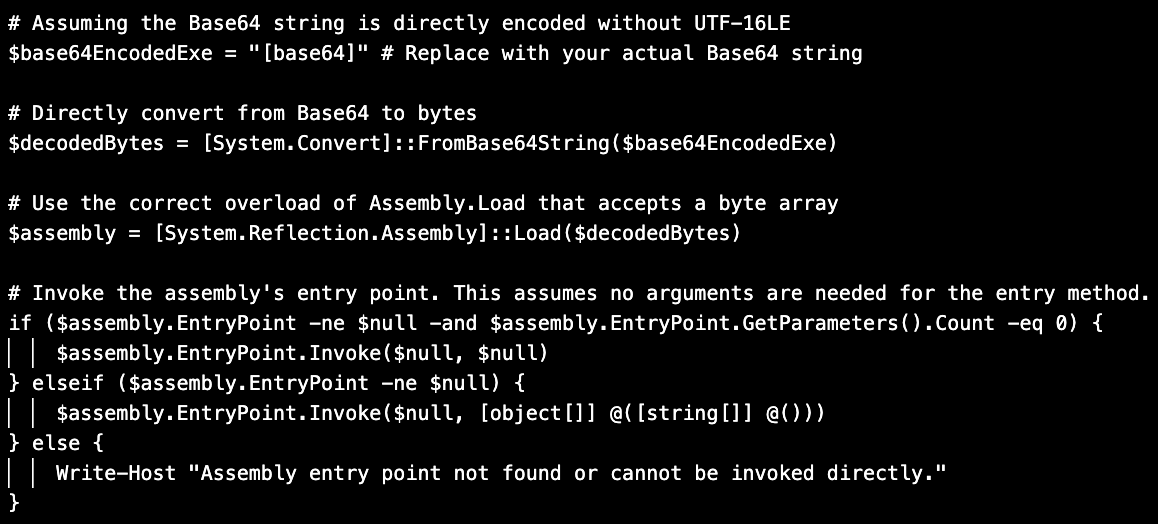

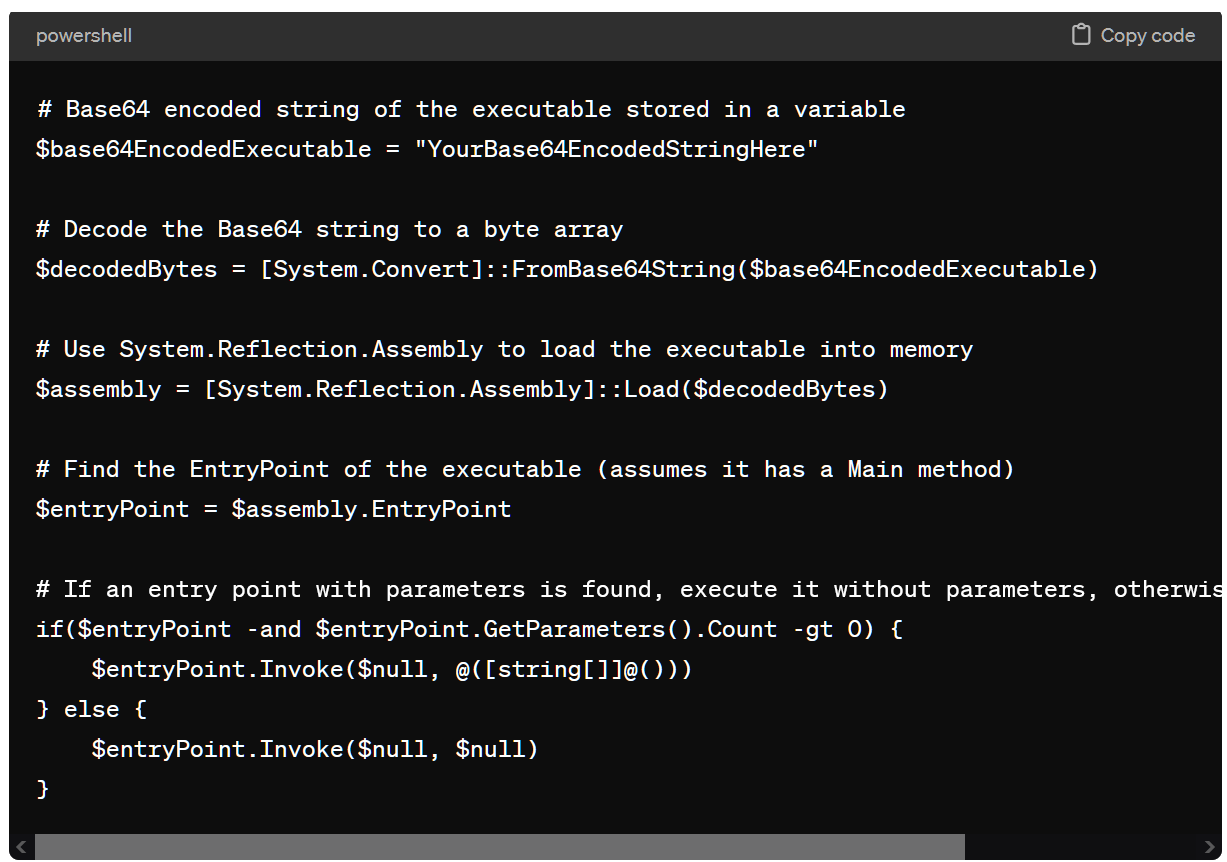

«Цей скрипт PowerShell декодував виконуваний файл Rhadamanthys у кодуванні Base64 і завантажив його як збірку у пам’ять, а потім запустив точку входу збірки», – йдеться у повідомленні.

Дослідники пояснюють, що цей метод дозволив запустити шкідливий код у пам’яті без використання диска.

Аналізуючи скрипт PowerShell, який завантажував Rhadamanthys, дослідники помітили, що він містить знак решітки (#), за яким йдуть спеціальні коментарі для кожного компонента, що є рідкісним у коді, створеному людьми.

Дослідники зазначають, що ці характеристики типові для коду, що походить від генеративних рішень ШІ, таких як ChatGPT, Gemini або Copilot.

Деніел Блекфорд, директор дослідження загроз у Proofpoint, уточнив, що хоча розробники чудово вміють писати код, їхні коментарі зазвичай незрозумілі та містять граматичні помилки.

«Сценарій PowerShell, який, імовірно, згенерований LLM, ретельно коментується з бездоганною граматикою. Майже кожен рядок коду має певний коментар», – зазначив він.

Крім того, виходячи з результатів експериментів зі створенням коду LLM, дослідники мають високий або середній рівень впевненості в тому, що сценарій TA547, який використовувався в кампанії електронної пошти, був створений за допомогою цієї технології.

BleepingComputer застосував ChatGPT-4 для створення подібного сценарію PowerShell, і вихідний код виглядав як той, що описували Proofpoint. Це вказує на те, що, ймовірно, для створення сценарію використовувався саме ШІ.

ШІ для хакерів

Відтоді як OpenAI випустив ChatGPT наприкінці 2022 року, хакери використовували можливості ШІ для створення налаштованих або локалізованих фішингових електронних листів, сканування мережі для виявлення вразливостей на хостах чи мережах або створення надійних фішингових сторінок.

У середині лютого OpenAI оголосив про блокування облікових записів, пов’язаних зі спонсорованими державою хакерськими групами Charcoal Typhoon, Salmon Typhoon (Китай), Crimson Storm (Іран), Emerald Sleet (Північна Корея) та Forest Blizzard (росія), які зловживали ChatGPT у зловмисних цілях.

Читайте також на ProIT: Як організаціям захиститися від зловмисників, які використовують штучний інтелект?

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодної публікації!