Кіберзлочинці все частіше використовують нову платформу «фішинг як послуга» (PhaaS) під назвою Tycoon 2FA для націлювання на облікові записи Microsoft 365 і Gmail та обхід захисту двофакторної автентифікації (2FA), повідомляє Bleeping Computer.

Tycoon 2FA був виявлений аналітиками Sekoia в жовтні 2023 року під час звичайного пошуку загроз, але він був активним принаймні із серпня 2023 року, коли група Saad Tycoon запропонувала його через приватні канали Telegram.

Набір PhaaS має схожість з іншими платформами супротивника посередині (AitM), такими як Dadsec OTT, що передбачає можливе повторне використання коду або співпрацю між розробниками.

У 2024 році Tycoon 2FA випустив нову версію, яка є більш прихованою. Наразі сервіс використовує 1100 доменів і був зафіксований у тисячах фішингових атак.

Атаки Tycoon 2FA

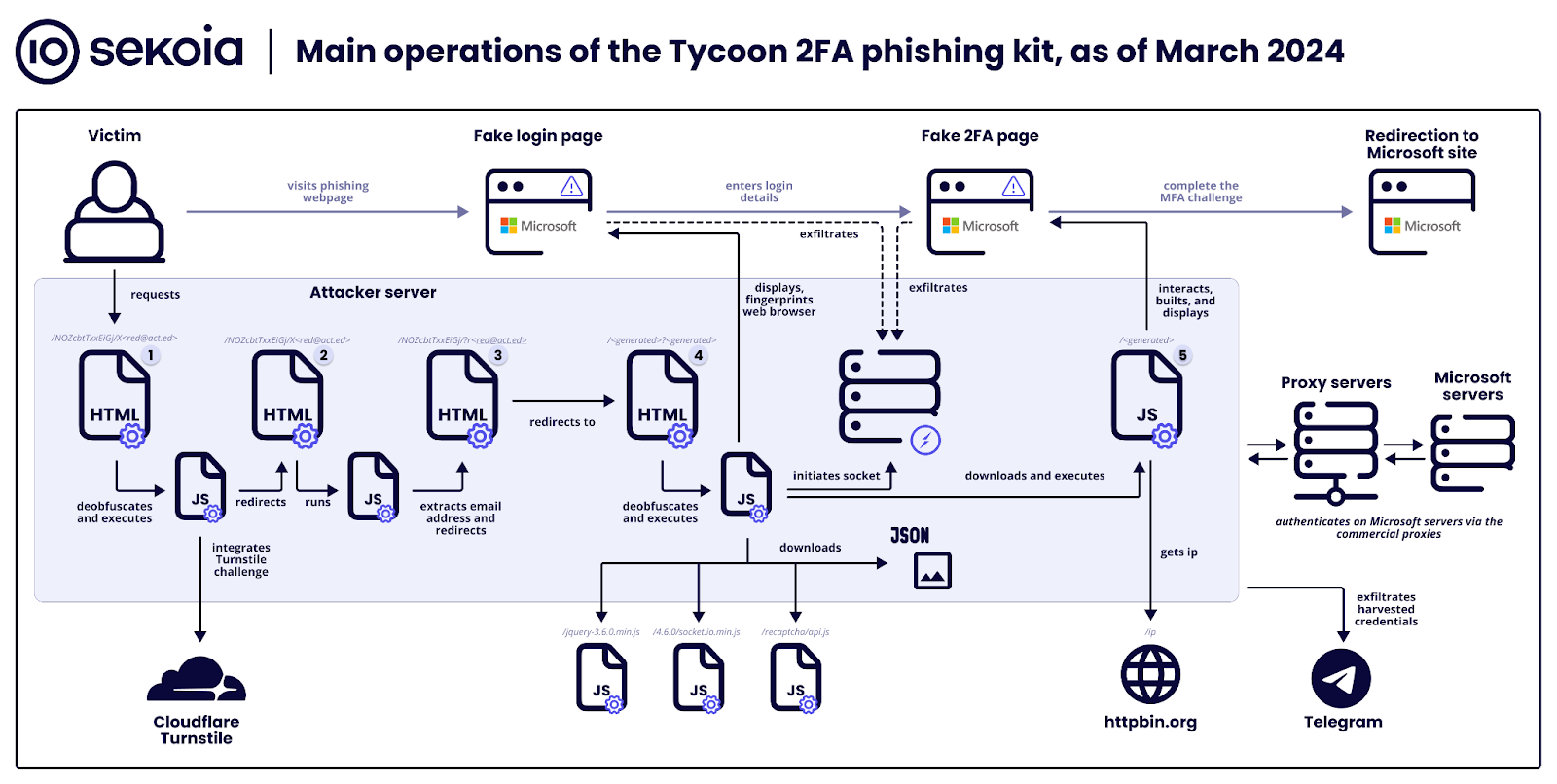

Атаки Tycoon 2FA передбачають багатоетапний процес, під час якого зловмисник викрадає файли cookie сеансу за допомогою зворотного проксі-сервера, на якому розміщено фішингову вебсторінку, який перехоплює дані жертви та передає їх законній службі.

«Після того, як користувач виконає виклик MFA й автентифікація пройде успішно, проміжний сервер захопить файли cookie сеансу», – йдеться у повідомленні.

Таким чином зловмисник може відтворити сеанс користувача й обійти механізми багатофакторної автентифікації (MFA).

У звіті Sekoia описані такі етапи нападу:

- Етап 0. Зловмисники поширюють шкідливі посилання через електронні листи із вбудованими URL-адресами або QR-кодами, обманом змушуючи жертв отримати доступ до фішингових сторінок.

- Етап 1. Перевірка безпеки (Cloudflare Turnstile) відфільтровує ботів, дозволяючи лише людям перейти на оманливий фішинговий сайт.

- Етап 2. Фонові сценарії витягують електронну пошту жертви із URL-адреси, щоб налаштувати фішингову атаку.

- Етап 3. Користувачі тихо перенаправляються на іншу частину фішингового сайту, наближаючи їх до підробленої сторінки входу.

- Етап 4. Підроблена сторінка входу Microsoft для викрадення облікових даних, використовує WebSockets для викрадання даних.

- Етап 5. Імітація виклику 2FA, перехоплюючи маркер 2FA або реагуючи на обхід заходів безпеки.

- Етап 6. Жертви перенаправляються на легітимну сторінку, що заважає успіху фішингової атаки.

Огляд атаки описано на діаграмі нижче, яка включає всі етапи процесу.

Еволюція та масштаб

Sekoia повідомляє, що остання версія комплекту для фішингу Tycoon 2FA, випущена цього року, містить значні модифікації, які покращують можливості фішингу.

Основні зміни включають оновлення коду JavaScript і HTML, зміни в порядку отримання ресурсів і більш розширену фільтрацію для блокування трафіку від ботів та аналітичних інструментів.

Наприклад, набір тепер затримує завантаження зловмисних ресурсів до вирішення проблеми Cloudflare Turnstile, використовуючи псевдовипадкові імена для URL-адрес, щоб приховати свою діяльність.

Крім того, мережевий трафік Tor або IP-адреси, пов’язані з центрами обробки даних, тепер краще ідентифікуються, тоді як трафік відхиляється на основі певних рядків агента користувача.

Щодо масштабу операцій, то Sekoia повідомляє, що він значний, оскільки є багато кіберзлочинців, які зараз використовують Tycoon 2FA для фішингових операцій.

Tycoon 2FA – це лише нещодавнє доповнення до простору PhaaS, яке вже пропонує кіберзлочинцям безліч можливостей. Інші відомі платформи, які можуть обійти захист 2FA, включають LabHost, Greatness і Robin Banks.

Для списку індикаторів компрометації (IoC), пов’язаних із операцією Tycoon 2FA, Sekoia надає доступ до репозиторію із понад 50 записами.

За даними Deloitte, 91% кібератак починаються із фішингового електронного листа. Атаки на ланцюги поставок не є винятком.

Що командам DevOps варто знати про фішинг і ланцюги поставок, читайте на ProIT.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодної публікації!