Російські хакери, яких підтримує російський уряд, розвинули свої методи зламу промислових систем контролю, застосувавши технологію living-off-the-land, яка дозволяє досягти кінцевої стадії атаки швидше та з меншими ресурсами. Про це повідомляє Bleeping Computer.

Дослідники безпеки підкреслюють, що ця зміна є сприятливою для атак, які складніше виявити та які не обов’язково вимагають складного шкідливого програмного забезпечення для промислових систем управління (ICS).

Торік хакерська група Sandworm зламала українську критичну інфраструктуру під час атаки, для підготовки якої знадобилося менше 4 місяців, і спровокувала відключення електроенергії, яке було подвоєне ракетними ударами по критичних об’єктах по всій країні.

Sandworm – це хакерська група, яка працює принаймні з 2009 року та пов’язана з Головним розвідувальним управлінням Генерального штабу росії. Вона націлена на промислові системи управління (ICS) та бере участь у шпигунстві й руйнівних кібератаках.

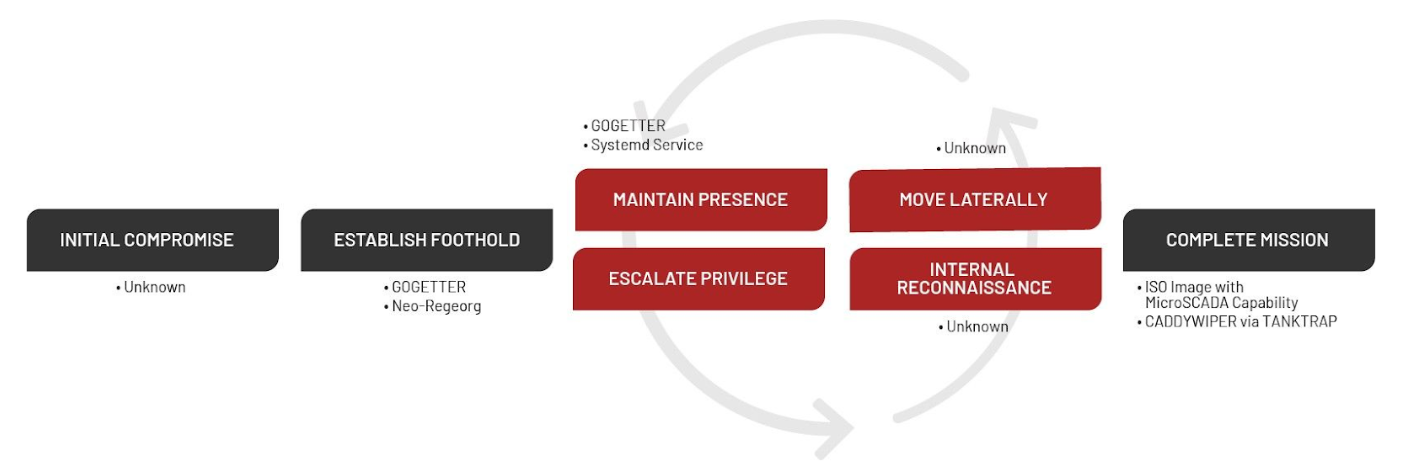

Наприкінці 2022 року реагувальники компанії Mandiant, що належить Google, відреагували на руйнівну кібератаку в Україні, яку вони приписали Sandworm, і проаналізували тактику, методи та процедури.

Дослідники встановили, що зловмисники Sandworm почали атаки принаймні з червня 2022 року й отримали доступ до середовища операційних технологій через гіпервізор, на якому розміщено сервер MicroSCADA, що забезпечує централізований контроль та автоматизує роботу всієї системи розподілу електроенергії.

«З огляду на докази бокового руху зловмисники потенційно мали доступ до системи SCADA протягом 3 місяців», – зазначили фахівці Mandiant.

Хоча початковий вектор атаки наразі залишається невідомим, дослідники наголошують, що активність Sandworm вперше спостерігали у червні 2022 року, коли вебоболонка Neo-REGEORG була розгорнута на сервері, відкритому в Інтернеті.

Через місяць хакери запустили тунелер GOGETTER на базі Golang для проксі-сервера зашифрованого зв’язку для сервера керування й управління (C2) за допомогою бібліотеки з відкритим кодом Yamux.

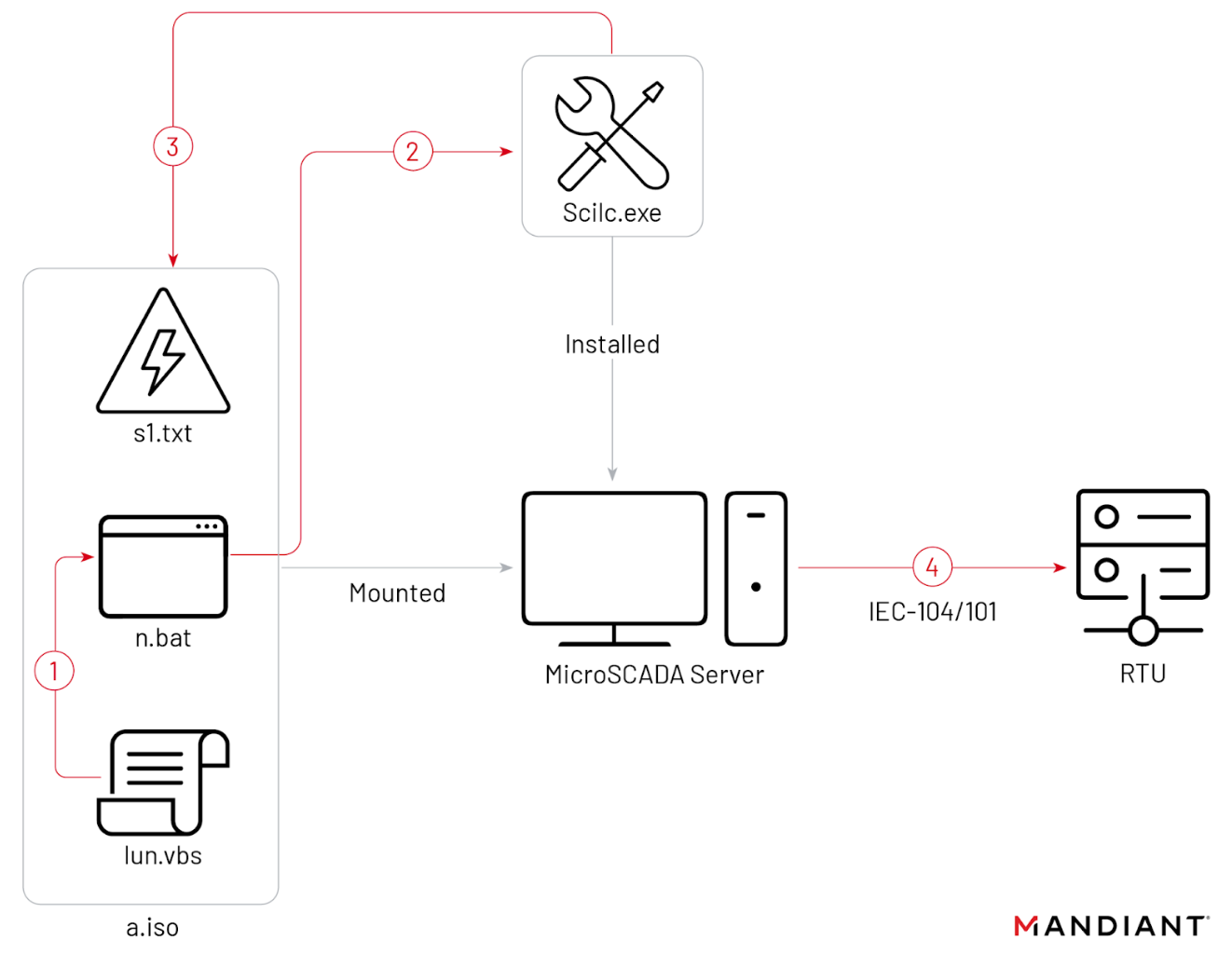

Кульмінацією нападу стали дві руйнівні події. Однією з них було відключення електроенергії 10 жовтня 2022 року, коли Sandworm використовував файл образу ISO CD-ROM для запуску рідної утиліти MicroSCADA scilc.exe, яка, ймовірно, запускала шкідливі команди, що вимикали підстанції.

Завантаження ISO стало можливим, оскільки на віртуальній машині, на якій працював MicroSCADA, була увімкнена функція автозапуску, що дозволяло CD-ROM, фізичним або віртуальним (наприклад, файл ISO), запускатися автоматично.

Утиліта scilc.exe є частиною набору програмного забезпечення MicroSCADA, і Sandworm використовував її для виконання команд SCIL (мова програмування високого рівня для MicroSCADA), які сервер передавав би на віддалені термінальні пристрої (RTU – польові пристрої) на підстанції.

Згідно з висновками дослідників, зламаний сервер MicroSCADA працював із застарілою версією програмного забезпечення, яке дозволяло доступ до SCIL-API за замовчуванням.

Використання власного бінарного файлу (LoLBin) в атаці вказує на перехід хакерів до методів living-off-the-land (LoL/LOTL), які покладаються на більш легкі та загальні інструменти, що ускладнюють виявлення загроз.

У файлі ISO було щонайменше три файли:

- lun.vbs, який запускає n.bat;

- n.bat, який, імовірно, запускає рідну утиліту scilc.exe;

- s1.txt, який, імовірно, містить неавторизовані команди MicroSCADA.

Дослідники виявили, що сценарій lun.vbs мав позначку часу 23 вересня. Це свідчить про те, що у хакерів було близько 2 місяців, щоб розвинути свої можливості OT з початкового етапу доступу.

Друга руйнівна подія сталася 12 жовтня 2022 року, коли Sandworm розгорнув нову версію зловмисного програмного забезпечення CADDYWIPER, яке знищує дані, ймовірно намагаючись ще більше порушити середовище та видалити сліди атаки.

«Однак ми зазначаємо, що вайпер деплоймент було обмежено ІТ-середовищем жертви та не вплинуло на гіпервізор або віртуальну машину SCADA», – розповіли фахівці Mandiant.

Дослідники зауважили, що ця дія була незвичайною, оскільки хакери вже видалили інші кримінальні артефакти із системи SCADA. Вони вважають, що це може вказувати на «відсутність координації між різними особами або оперативними підгрупами, залученими до атаки».

Підказки, виявлені під час розслідування атаки, свідчать про те, що хакери були готові до збою у роботі систем принаймні за 3 тижні до того, як це сталося.

Немає достатніх доказів на підтримку цієї теорії, але дослідники вважають, що Sandworm міг чекати певного моменту, щоб завершити місію.

«Останнє виконання атаки співпало з початком багатоденної серії скоординованих ракетних ударів по критичній інфраструктурі в кількох українських містах», – зазначили в Mandiant.

У звіті Mandiant підкреслює, що методи, використані в атаці, «свідчать про зростання міці російського наступального арсеналу OT», що збільшує здатність розпізнавати нові вектори загроз OT, розробляти нові можливості та використовувати різні типи інфраструктури OT при атаках.

У поєднанні з переходом на методи living-off-the-land Sandworm здатний здійснювати атаки на системи OT від різних постачальників.

Натан Брубейкер, керівник відділу нових загроз та аналітики Mandiant, Google Cloud, сказав Bleeping Computer, що загрозлива діяльність Sandworm не обмежуватиметься територією України. Новим у цій атаці є її гнучкість, що дозволить Sandworm атакувати «інші середовища легше, ніж за допомогою деяких складних шкідливих програм ICS».

Фахівець наголосив, що Sandworm не використовував спеціальне шкідливе програмне забезпечення для OT, а використовував бінарний файл LoL, який вимагає досвіду OT і розуміння цільових промислових процесів.

«Немає причин, чому Sandworm не міг би відтворити подібний тип атаки в іншому середовищі з іншою технологією», – підсумував Брубейкер.

Раніше ми повідомляли, що російські хакери, які працюють на Головне управління розвідки Генерального штабу Збройних сил російської федерації, атакували пристрої Android в Україні за допомогою нового шкідливого середовища під назвою Infamous Chisel.

Також раніше російську хакерську групу APT28 (BlueDelta), яку пов’язують із російським урядом, піймали при зламі поштових серверів Roundcube з метою шпигування за установами українського уряду та військовими формуваннями, пов’язаними з Повітряними силами.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодної публікації!