Російська військова хакерська група APT28 використовувала експлойти нульового дня Microsoft Outlook для націлювання на кілька європейських країн – членів НАТО, а також Корпус швидкого розгортання НАТО. Про це повідомляє Bleeping Computer.

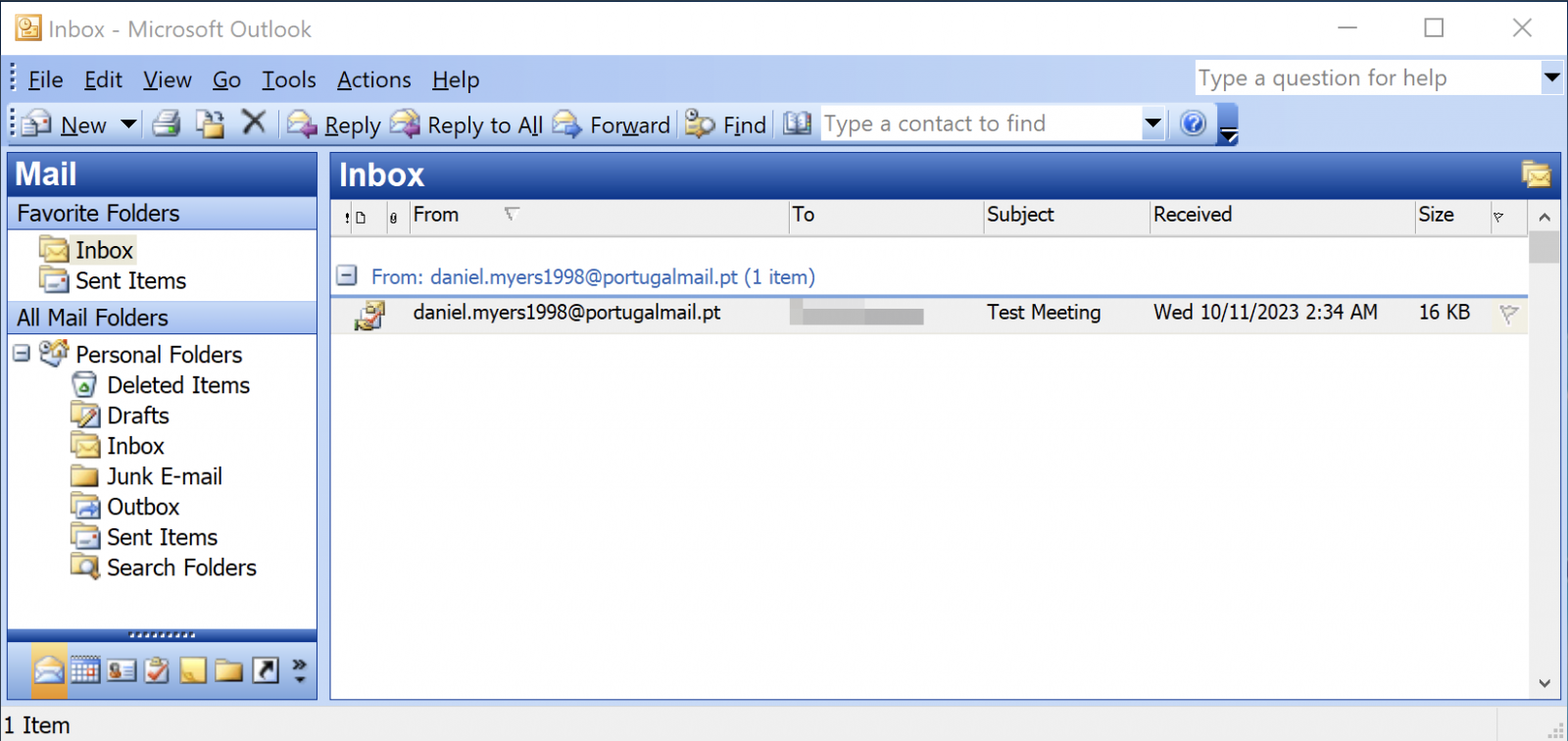

Дослідники з Unit 42 повідомляють, що хакери APT28 використовували вразливість CVE-2023-23397 протягом приблизно 20 місяців у трьох кампаніях проти щонайменше 30 організацій у 14 країнах. Вони вважаються важливими для стратегічної розвідки для російської армії й уряду.

Російських хакерів також відстежують як Fighting Ursa, Fancy Bear і Sofacy. Раніше їх пов’язували з військовою розвідувальною службою російської федерації.

Зловмисники почали використовувати недолік безпеки Outlook як нульовий день у березні 2022 року, через 3 тижні після вторгнення росії в Україну, для атак на Державну міграційну службу України.

У період із середини квітня до грудня 2022 року вони зламали мережі приблизно 15 державних, військових, енергетичних і транспортних організацій у Європі, щоб викрасти електронні листи, які потенційно містили дані військової розвідки.

Попри те, що через рік, у березні 2023 року, корпорація Microsoft виправила помилку нульового дня, оператори APT28 продовжували використовувати експлойти CVE-2023-23397 для викрадення облікових даних, які давали їм змогу переміщатися через скомпрометовані мережі.

Поверхня атаки ще більше зросла у травні, коли з’явився обхід (CVE-2023-29324), що впливає на всі версії Outlook Windows.

В Unit 42 повідомили, що серед атакованих європейських країн всі ідентифіковані країни є членами НАТО, за винятком України.

Принаймні один Корпус швидкого розгортання НАТО (штаб сил високої готовності, здатний швидко розгортатися для командування силами НАТО) також став ціллю.

Крім європейських оборонних, зовнішніх і внутрішніх справ, увага APT28 поширилася на організації критичної інфраструктури, які беруть участь у виробництві та розподілі енергії, операціях з інфраструктурою трубопроводів, обробці матеріалів, персоналі та повітряному транспортуванні.

«Використання експлойту нульового дня проти цілі вказує на те, що він має значну цінність. Це також свідчить про те, що наявний доступ і розвідка для цієї цілі були недостатніми на той час. У другій і третій кампаніях Fighting Ursa продовжували використовувати загальновідомий експлойт, не змінюючи своїх методів. Це свідчить про те, що доступ і розвідувальні дані, згенеровані цими операціями, переважили наслідки публічного виходу й відкриття. З цих причин організації, націлені на всі три кампанії, швидше за все, були вищим, ніж зазвичай, пріоритетом для російської розвідки», – повідомили в Unit 42.

У жовтні Французьке агентство з кібербезпеки (ANSSI) повідомило, що російські хакери використовували недолік безпеки Outlook для атаки на державні органи, корпорації, навчальні заклади, дослідницькі центри й аналітичні центри по всій Франції.

Велика Британія та союзники із розвідувального альянсу Five Eyes також пов’язали російську групу загроз, яку відслідковують як Callisto Group, Seaborgium і Star Blizzard, із підрозділом Федеральної служби безпеки росії «Центр 18».

Аналітики загроз Microsoft завадили атакам Callisto, спрямованим на кілька європейських країн НАТО, вимкнувши облікові записи корпорації, які зловмисники використовували для стеження і збирання електронної пошти.

Тепер Уряд США пропонує винагороду у розмірі $10 мільйонів за інформацію про членів хакерської групи та їхню діяльність.

Раніше ми повідомляли, що Microsoft Threat Intelligence випустила попередження про те, що російський державний актор APT28 (він же Fancybear або Strontium) активно використовує недолік CVE-2023-23397 Outlook для викрадення облікових записів Microsoft Exchange і конфіденційної інформації.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодну публікацію!