Після Sandworm та APT28 (відомий як Fancy Bear) ще одна спонсорована росією хакерська група APT29 використовує вразливість CVE-2023-38831 у WinRAR для кібератак. Про це повідомляє Bleeping Computer.

APT29 відстежується під різними іменами (UNC3524,/NobleBaron/Dark Halo/NOBELIUM/Cozy Bear/CozyDuke, SolarStorm) і націлюється на посольства за допомогою оголошень із продажу автомобілів BMW.

Помилка безпеки CVE-2023-38831 впливає на версії WinRAR до 6.23 й дає змогу створювати архіви .RAR і .ZIP, які можуть виконуватися у фоновому коді, підготовленому для зловмисних цілей.

З квітня цю вразливість використовували як нульовий день зловмисники, націлені на криптовалютні та фондові торгові форуми.

Статичний домен Ngrok для прикриття комунікацій

У своєму звіті Рада національної безпеки і оборони України (РНБО) повідомляє, що APT29 використовували шкідливий ZIP-архів, який у фоновому режимі запускає сценарій для показу PDF-приманки та завантаження коду PowerShell, що завантажує і виконує корисне навантаження.

Шкідливий архів називається DIPLOMATIC-CAR-FOR-SALE-BMW.pdf. Він націлений на кілька країн європейського континенту, включно з Азербайджаном, Грецією, Румунією та Італією.

APT29 раніше використовував фішинг-приманку для реклами автомобілів BMW для націлювання на дипломатів в Україні під час травневої кампанії, яка доставляла корисні дані ISO за допомогою техніки контрабанди HTML.

Український NDSC каже, що в цих атаках APT29 поєднав стару тактику фішингу з новою технікою для забезпечення зв’язку зі шкідливим сервером.

РНБО стверджує, що російські хакери використовували безкоштовний статичний домен Ngrok (нову функцію, яку Ngrok анонсувала 16 серпня), щоб отримати доступ до сервера керування (C2), розміщеного на їхньому примірнику Ngrok.

«Таким чином вони використовують безкоштовні статичні домени, надані Ngrok, як правило, у вигляді субдомену під назвою ngrok-free.app. Ці субдомени діють як дискретні та непомітні точки доступу для їхнього шкідливого корисного навантаження. Ця адаптація дозволяє зловмисникам маскувати свою діяльність і спілкуватися зі скомпрометованими системами, уникаючи при цьому виявлення. Використовуючи можливості Ngrok у такий спосіб, зловмисники можуть ще більше ускладнити зусилля фахівців із кібербезпеки та залишатися «під радаром», що ускладнює захист та ідентифікацію зловмисників», – йдеться у повідомленні.

Оскільки дослідники компанії Group-IB, що займається кібербезпекою, повідомили, що вразливість CVE-2023-38831 у WinRAR була використана як нульовий день, досвідчені суб’єкти загроз почали включати її у свої атаки.

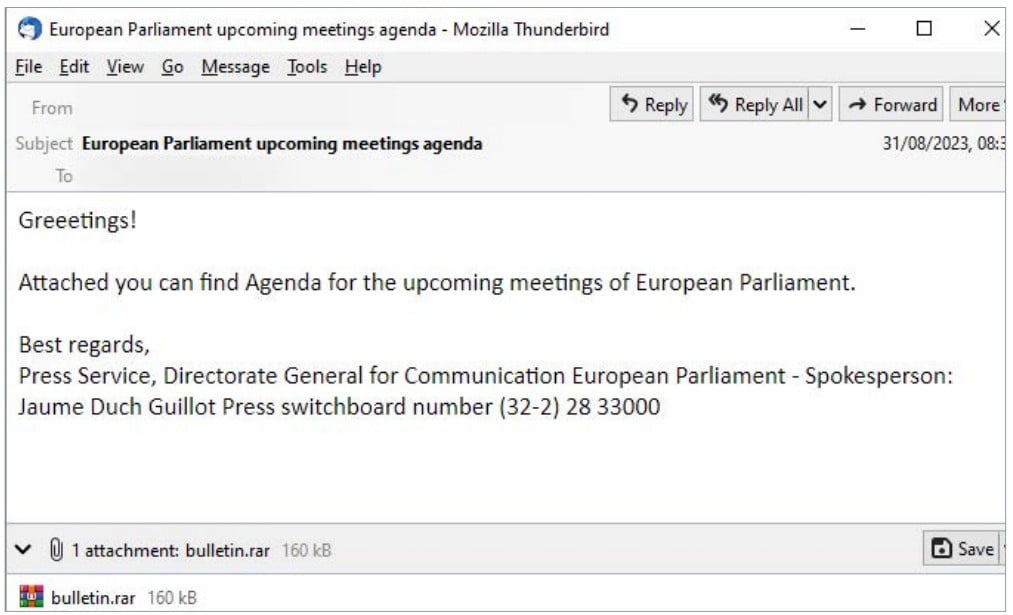

Дослідники безпеки з ESET помітили атаки в серпні, приписувані російській хакерській групі APT28, яка використовувала вразливість у кампанії, спрямованій на політичні організації в ЄС та Україні, використовуючи порядок денний Європейського парламенту як приманку.

У жовтневому звіті Google зазначається, що проблема безпеки була використана російськими та китайськими державними хакерами для викрадення облікових даних та інших конфіденційних даних, а також для встановлення стійкості цільових систем.

В РНБО стверджують, що кампанія від APT29 виділяється тим, що вона поєднує старі та нові методи, такі як використання вразливості WinRAR для доставки корисних навантажень і служб Ngrok для приховування зв’язку з C2.

У звіті українського агентства наводиться набір індикаторів компрометації (IoC), що складається з назв файлів і відповідних хешів для сценаріїв PowerShell і файлу електронної пошти, а також доменів та електронних адрес.

Раніше ми повідомляли, що хакери, які працюють на Головне управління Генерального штабу Збройних сил російської федерації, більше відоме як ГРУ, атакували пристрої Android в Україні за допомогою нового шкідливого середовища під назвою Infamous Chisel.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодну публікацію!